Hier möchte ich zeigen wie auf einem HPE Aruba 2920 (J9727A) extended ACLs (Access Control Lists) eingerichtet werden.

In diesem Artikel wird der Traffic innerhalb eines Vlans kontrolliert. In einem weiteren Artikel wird der Traffic über zwei geroutete Vlans kontrolliert.

Nach dem Einrichten der ACLs ist immer die Frage, wie die ACLs überwacht werden können. Wie kann ich sehen,

welcher Traffic wirklich gefiltert wird und welcher Traffic ist von den ACLs nicht betroffen.

Ebenfalls kann mit dieser Methode auch der gesamte Traffic analysiert werden, damit eine Strategie entwickelt werden kann, um ACLs in einem bestehenden Netzwerk zu implementieren.

Als erstes möchte ich ein Wort über die HPE Aruba-Switche im Allgemeinen verlieren.

Die HPE Aruba-Switche sind die früheren Procurve Switche und „sprechen“ über Cli Provision. Haben also vom OS nichts mit den Comware-Switchen/Routern zu tun.

Comware-Switche gehören zu der Gruppe SDN (Software defined Networking). HPE Aruba 2920 läuft in Hardware.

Welche Schritte werden in diesem Artikel behandelt:

- Switch Grundeinstellung

- Die Sicherheit des Switches erhöhen

- Erweiterte Einstellungen nach Vorgabe Schaubild 1

- Extendet ACL einrichten mit ACE für die Kommunikation in einem gemeinsamen Vlan

- Packet-Drop durch die ACL auf dem Switch sichtbar machen

- Prüfen der Kommunikation mit Hilfe von Wireshark

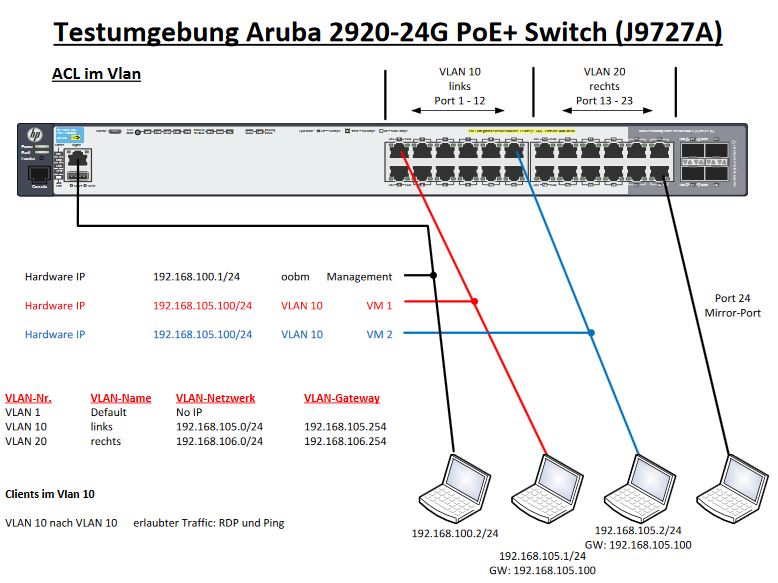

Die Konfigurationsumgebung ist mit 4 virtuellen Maschinen aufgebaut:

- Windows VM für die Konfiguration über den oobm-Port (Out Of Band Management)

- Windows VM im Vlan 10 mit der IP 192.168.105.1/24

- Windows VM im Vlan 10 mit der IP 192.168.105.2/24

- Windows VM mit Wireshark an dem Monitor-Port angeschlossen

Schaubild 1

Schaubild 1

Die Software Version des Aruba 2920 ist WB.16.08.0001, ROM Version WB.16.03

Hier noch ein paar Worte, wie auf dem Aruba 2920 die ACLs arbeiten:

Es können Standard ACLs und Extended ACLs angelegt werden. Die ACLs können auf einen Port gelegt werden als IN-Regel. OUT-Regeln unterstützt der 2920 Switch nicht. Um die ACE (Access Control Entrys) anzulegen, ist die Sicht immer vom Client aus auf den Switch.

Grundeinstellung oobm (im config-mode):

Über das Konsolenkabel dem oobm-Port die IP-Adresse 192.168.100.1/24 und das Default Gateway zuweisen:

oobm ip address 192.168.100.1 255.255.255.0

oobm ip default-gateway 192.168.100.254

Settings überprüfen und speichern:

sh oobm ip

write mem

Zeitsynchronisierung einrichten mit einem sntp-Server. In dem Beispiel ist der sntp-Dienst auf der IP 192.168.100.100 installiert.

timesync sntp

sntp unicast

sntp server priority 1 192.168.100.100 oobm

time timezone 60

time daylight-time-rule middle-europe-and-portugal

Systemzeit überprüfen:

time

sh sntp statistics

Die Sicherheit des Switches erhöhen:

Hier schalte ich grundsätzlich alle Funktionen aus, die im Produktiven Umfeld nicht benötigt werden. Den Switch konfiguriere ich über die CLI. Deshalb wird auch das Webinterface nicht benötigt.

sh ip ssh -> prüfen ob ssh aktiviert ist

no web-management

no telnet

no tftp

no snmp-server enable

no snmp-server community public

Erweiterte Einstellungen nach Vorgabe Schaubild 1

ip routing

interface 1-12

vlan 10

ip address 192.168.105.100 255.255.255.0

exit

interface 13-23

vlan 20

ip address 192.168.106.100 255.255.255.0

exit

no vlan 1 ip address

interface 1-12 untagged vlan 10

interface 13-23 untagged vlan 20

Extendet ACL einrichten. In diesem Schritt werden die ACE angelegt.

ip access-list extended vlan_10_client_communication

remark "allow Ping gesamtes Subnetz im Vlan 10"

permit icmp 192.168.105.1/24 192.168.105.1/24

remark "RDP von 105.1 nach 105.2"

permit tcp host 192.168.105.1 host 192.168.105.2 eq 3389

permit tcp host 192.168.105.2 eq 3389 host 192.168.105.1

remark "RDP von 105.2 nach 105.1"

permit tcp host 192.168.105.2 host 192.168.105.1 eq 3389

permit tcp host 192.168.105.1 eq 3389 host 192.168.105.2

deny ip any any log

exit

Die ACL dem Vlan 10 zuweisen

vlan 10

ip access-group vlan_10_client_communication vlan-in

exit

Konfiguration speichern

write mem

Mit dieser ACL "vlan_10_client_communication" können von allen Clients die sich im Vlan 10 befinden alle Clients im Vlan 10 mit ICMP (Ping) erreicht werden. Ebenfalls kann vom Client 192.158.105.1 eine RDP-Verbindung zu dem Client 192.168.106.2 und umgekehrt aufgebaut werden.

Sonstiger Traffic wird verworfen und ein Log-Entry wird erstellt.

Die Zeile „deny ip any any“ könnte man einsparen. Denn der letzte Eintrag in einer ACL ist immer den nicht explizit erlaubten Traffic zu verwerfen. Wird diese Zeile nicht angegeben, ist diese nicht sichtbar. In diesem Beispiel gebe ich ein explizites „deny ip any any“ an, da ich den Traffic der verworfen wird in einem LOG darstellen möchte.

Packet-Drop durch die ACL auf dem Switch sichtbar machen

debug destination session

debug acl

no debug acl # schaltet das Debugging aus.

Die Verworfenen Packete werden in der CLI angezeigt. In dieser Einstellung wird alle 30Sekunden ein Eintrag angezeigt. Diese Einstellung kann auf 5 Sekunden minimiert werden.

Dies möchte ich hier aber nicht beschreiben, da dies keine supportete Einstellung ist. Bei Interesse meldet euch bei mir.

Prüfen der Kommunikation mit Hilfe von Wireshark:

Ein Wort vorab:

Wireshark ist ein sehr mächtiges Tool. Wenn Ihr Wireshark benutzt, bitte nur in eurem Netzwerk.

Wenn Ihr Wireshark auf der Arbeit benutzt, holt euch auf jeden Fall eine schriftliche Genehmigung von eurem Vorgesetzten über die Verwendung von Wireshark mit einer Beschreibung warum Ihr Wireshark nutzen möchtet und informiert die User.

Auf dem Schaubild 1 ist der Port 24 als Monitoring-Port angegeben. Ich hänge also eine VM mit Wireshark an diesen Port und schalte das Mirroring auf diesem Port ein. In dieser VM keine IP-Adresse konfigurieren. Der Mirrorport kann dem Default-Vlan zugewiesen sein.

mirror-port 24

interface 1 monitor

Monitoring ausschalten:

no mirror-port

Wenn Wireshark in einer VM Läuft z.B. vBox, muß die Netzwerkkarte der VM in der Virtualisierungssoftware in den Promiscuous-Mode gesetzt werden. Ansonsten kann Wireshark die Frames nicht mitschneiden.

Eine Eigenart von der Software Version des Aruba 2920 WB.16.08.0001, es kann als source interface Mirroring nur Port ausgewählt werden und kein vlan. In der Dokumentation „Aruba 2920 Management and Configuration Guide for ArubaOS-Switch 16.08“ wird das source interface vlan beschrieben. Jedoch ist das ausführen der settings nicht möglich, da das cli-command „vlan <ID> monitor“ nicht zur Verfügung steht.

Ich habe diesbezüglich einen Case bei HPE eröffnet.

Update zum HPE-Case:

Ich habe bezüglich dem vlan Mirroring vom HPE-Support Rückmeldung bekommen.

Bei dem Aruba 2920 ist die Funktion vlan Mirroring nicht vorhanden. Nur Portmirroring ist möglich. Diesbezüglich ist ein Fehler in der Dokumentation. HPE wird die Dokumentation ändern.